Bitlocker lässt sich sehr einfach mit einem Knopfdruck aktivieren. Den recovery Key hinterlegt man an einem sicheren Ort, und die Verschlüsselung erfolgt im laufenden Betrieb. Ist der onboard TPM (Trusted Platform Module) Chip noch nicht aktiviert worden, wird der User noch zu einem Reboot aufgefordert. Zwischen dem POST und dem Bootloader muss das Einschalten quitiert werden, fertig!

Solange nun die Disk den Rechner nicht verlässt, erfolgt eine automatische Pre-Boot Entschlüsselung durch den auf dem TPM Chip hinterlegten Key. Ohne einen in der Hardware eingebauten TPM Chip wäre dieselbe Funktion mittels Startup Key z.B. mit einem USB Stick möglich.

Das ganze ist mit dem TPM Chip sehr komfortable und einfach einzurichten. Und bietet eine sehr hohe Sicherheit! Es ist jetzt nicht mehr möglich auf die Disk zugreifen, indem man Recovery Tools oder Live Distributionen bootet. Auch beim physischen einhängen der Disk hat man keinen Zugriff auf die Daten, bis der korrekte Key eingegeben wurde.

So schön der ganze Luxus ist, denn Dinge werden nur genutzt wenn sie funktionieren, ist nicht von der Hand zu weisen, dass das Betriebssystem fertig von der sich automatisch entschlüsselnden Disk gebootet wird. Einziges Hindernis zur ersehnten Beute ist nur noch die Überwindung eines User Account Passworts.

Die automatische Entschlüsselung lässt sich unterbinden mittels einer Pre-Boot Authentifizierung (two-factor Authentifizierung). Windows bietet hier mehrere Möglichkeiten, TPM und PIN ist überwiegend die beste Lösung. Die Konfiguration der Bitlocker Optionen geschieht über die Lokale Policy.

gpedit.msc –> Computer Configuration –> Administrative Templates –> Windows Components –> BitLocker Drive Encryption –> Operating System Drives –> Require addtional authentification at startup

Nach Anwendung der Policy (gpupdate oder reboot) ist es möglich einen PIN zu setzen. Ein aktivierter TPM Chip, und Einschalten der Bitlocker Verschlüsselung ist Voraussetzung.

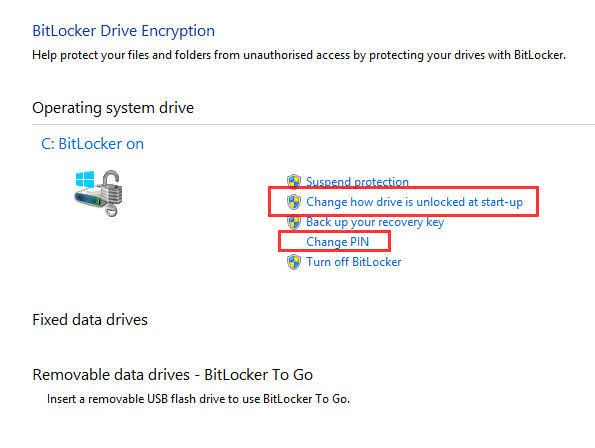

Aktivierung und Deaktivierung der Bitlocker PIN Option mit der GUI

Systemsteuerung / Bitlocker

zweimal PIN eingeben, fertig

in der Bitlocker Console lässt sich der PIN wieder deaktivieren sowie die PIN ändern

ein Click auf automatische Entsperrung nimmt die PIN wieder weg, und die Entschlüsselung erfolgt automatisch

Aktivierung und Deaktivierung der Bitlocker PIN Option mit der commandline

mit der commandline lässt sich der Status der Encryption ausgeben

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

C:\WINDOWS\system32>manage-bde -status

Drive Encryption: Configuration Tool version 6.3.9600

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Disk volumes that can be protected with

BitLocker Drive Encryption:

Volume C: []

[OS Volume]

Size: 238,13 GB

BitLocker Version: 2.0

Conversion Status: Fully Encrypted

Percentage Encrypted: 100,0%

Encryption Method: AES 128

Protection Status: Protection On

Lock Status: Unlocked

Identification Field: Unknown

Key Protectors:

Numerical Password

TPM

|

mit folgendem Befehl wird der PIN Protector hinzugefügt, in der Abfrage muss zwei mal der neue PIN eingegeben werden

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

|

C:\WINDOWS\system32>manage-bde -protectors -add c: -TPMandPIN

BitLocker Drive Encryption: Configuration Tool version 6.3.9600

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Type the PIN to use to protect the volume:

Confirm the PIN by typing it again:

Key Protectors Added:

TPM And PIN:

ID: {08F2E0F5-E092-41F8-90E8-7C8C413BEDFA}

PCR Validation Profile:

0, 2, 4, 8, 9, 10, 11

Key protector with ID "{53ED4911-B67D-42DE-9999-FA64F40A8DE1}" deleted.

|

Lassen wir uns den aktuellen Status geben, sehen wir TPM And PIN als Protector

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

|

C:\WINDOWS\system32>manage-bde -status

BitLocker Drive Encryption: Configuration Tool version 6.3.9600

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Disk volumes that can be protected with

BitLocker Drive Encryption:

Volume C: []

[OS Volume]

Size: 238,13 GB

BitLocker Version: 2.0

Conversion Status: Fully Encrypted

Percentage Encrypted: 100,0%

Encryption Method: AES 128

Protection Status: Protection On

Lock Status: Unlocked

Identification Field: Unknown

Key Protectors:

Numerical Password

TPM And PIN

|

um den preBoot PIN wieder zu deaktivieren, wird nur TPM gesetzt

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

|

C:\WINDOWS\system32>manage-bde -protectors -add c: -TPM

BitLocker Drive Encryption: Configuration Tool version 6.3.9600

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

Key Protectors Added:

TPM:

ID: {FA9C7466-C983-4FA0-A8E2-66FCA62C073D}

PCR Validation

0, 2, 4, 8, 9, 10, 11

Key protector with ID "{08F2E0F5-E092-41F8-90E8-7C8C413BEDFA}" deleted.

|

getestet mit Windows 8 Ent. und 8.1 Ent. + Pro

Sehr gut erklärt! Vielen Dank!

Hallo Holger,

ich habe in dem Zusammenhang mit dem Bitlocker eine Frage. Bei der Netzwerkentsperrung über die GPO’s hast du da auch Erfahrung? Ich habe bei mir ein Problem mit der Entsperrung der PIN.

Wäre toll wenn du dich kurz meldest.

Vielen Dank schon mal.

Viele Grüße

Roberto

Hallo Holger,

ich habe ein Problem mit Bitlocker nach einem Cleanistall über ein mit Bitlocker geschütztem Laufwerk.

Leider bricht das Hinzufügen eines Protectors mit einem Fehler ab. Vielleicht kannst du mir weiterhelfen. Ich würde mich freuen, wenn du mir helfen kannst.

Viele Grüße

Uwe